فایروال بهعنوان یکی از بنیادیترین و مؤثرترین ابزارهای امنیت شبکه، نقش کلیدی در جلوگیری از دسترسیهای غیرمجاز و کنترل ترافیک ورودی و خروجی ایفا میکند. این ابزار با اعمال مجموعهای از قوانین و سیاستهای امنیتی، ارتباطات شبکهای را بررسی کرده و تنها به ترافیک مجاز اجازه عبور میدهد. فایروالها میتوانند از شبکهها و سیستمها در برابر انواع تهدیدات، از جمله حملات خارجی، اسکن پورتها و برخی بدافزارها محافظت کنند. به همین دلیل، فایروال بهعنوان خط اول دفاعی در معماریهای امنیتی شناخته میشود و حضور آن در هر زیرساخت شبکهای، امری ضروری تلقی میگردد.

هدف این مقاله، ارائهی بررسی جامع و نظاممند از مفهوم فایروال، نحوهی عملکرد آن و نقش حیاتیاش در تأمین امنیت شبکهها و سیستمهای اطلاعاتی است. در این مقاله تلاش شده است ضمن معرفی انواع مختلف فایروال و مقایسهی آنها، مزایا، محدودیتها و چالشهای پیادهسازی فایروالها مورد تحلیل قرار گیرد.

فایروال (Firewall) چیست و چگونه کار میکند؟

فایروال (Firewall) یکی از اصلیترین ابزارهای امنیت شبکه است که وظیفهی آن کنترل و نظارت بر ترافیک ورودی و خروجی شبکه بر اساس مجموعهای از قوانین امنیتی مشخص میباشد. فایروال بهعنوان یک سد دفاعی بین شبکه داخلی و شبکههای خارجی مانند اینترنت قرار میگیرد و تلاش میکند از دسترسیهای غیرمجاز، حملات سایبری و انتقال دادههای مخرب جلوگیری کند. این ابزار میتواند بهصورت سختافزاری، نرمافزاری یا ابری پیادهسازی شود و نقش مهمی در حفظ امنیت اطلاعات ایفا میکند.

فایروال معمولاً در نقطهی اتصال شبکه داخلی به شبکههای خارجی قرار میگیرد تا بتواند تمامی ترافیک عبوری را بررسی و مدیریت کند.

بیشتر بخوانید: اینترنت چیست و چگونه کار می کند؟

تفاوت فایروال با سایر ابزارهای امنیتی

اگرچه فایروال یکی از مهمترین ابزارهای امنیتی است، اما بهتنهایی کافی نیست و با ابزارهای دیگری تفاوت دارد. فایروال بیشتر بر کنترل دسترسی و مدیریت ترافیک شبکه تمرکز دارد، در حالی که سیستمهای تشخیص نفوذ (IDS) وظیفه شناسایی و گزارش فعالیتهای مشکوک را بر عهده دارند و سیستمهای جلوگیری از نفوذ (IPS) میتوانند علاوه بر شناسایی، بهصورت فعال جلوی حملات را بگیرند. آنتیویروس نیز عمدتاً برای شناسایی و حذف بدافزارها در سطح سیستمها طراحی شده است. به همین دلیل، این ابزارها در کنار یکدیگر و بهصورت مکمل استفاده میشوند.

تاریخچه و سیر تکامل فایروال

با شکلگیری اولین شبکههای کامپیوتری، نیاز به امنیت و کنترل دسترسی کاربران بهتدریج احساس شد. در ابتدا شبکهها محیطهایی محدود و بسته بودند و تهدیدات امنیتی چندان پیچیده نبودند، اما همین نیازهای اولیه باعث شکلگیری مفاهیم پایهای امنیت شبکه و فیلتر کردن ترافیک شد.

با گذشت زمان و افزایش تهدیدات سایبری، فایروالها نیز تکامل یافتند و در قالب نسلهای مختلفی عرضه شدند. فایروالهای اولیه تنها اطلاعات ساده بستههای شبکه را بررسی میکردند، اما بهمرور فایروالهای پیشرفتهتری معرفی شدند که توانایی تحلیل وضعیت ارتباطات و حتی محتوای دادهها را داشتند.

در مقایسه، فایروالهای سنتی بیشتر بر قوانین ثابت و بررسیهای سطحی ترافیک متکی بودند و توان محدودی در شناسایی تهدیدات پیشرفته داشتند. در مقابل، فایروالهای مدرن با استفاده از فناوریهای جدید، قابلیت تشخیص برنامهها، تحلیل رفتار ترافیک و هماهنگی با سایر ابزارهای امنیتی را فراهم میکنند.

اصطلاحات کلیدی در فایروال

برای درک بهتر عملکرد فایروال، آشنایی با برخی اصطلاحات پایه ضروری است.

- Rule (قانون): به دستوراتی گفته میشود که مشخص میکنند چه نوع ترافیکی مجاز یا غیرمجاز است.

- Policy (سیاست امنیتی) مجموعهای از قوانین است که چارچوب کلی امنیت شبکه را تعیین میکند.

- Packet (بسته داده) واحدهای کوچکی از اطلاعات هستند که در شبکه منتقل میشوند و فایروال آنها را بررسی میکند.

- Traffic (ترافیک شبکه) به جریان کلی دادههای در حال انتقال در شبکه گفته میشود که فایروال بر آن نظارت دارد.

نحوه عملکرد فایروال

فایروال با نظارت مداوم بر ارتباطات شبکه، نقش مهمی در کنترل و ایمنسازی تبادل اطلاعات ایفا میکند. عملکرد اصلی فایروال بر پایه بررسی ترافیک ورودی و خروجی شبکه است؛ به این معنا که تمام دادههایی که قصد ورود به شبکه یا خروج از آن را دارند، قبل از عبور توسط فایروال بررسی میشوند. این بررسی به فایروال امکان میدهد تا ارتباطات مجاز را از ارتباطات مشکوک یا غیرمجاز تشخیص داده و از بروز تهدیدات امنیتی جلوگیری کند.

یکی از مفاهیم کلیدی در عملکرد فایروال، فیلترینگ بستهها (Packet Filtering) است. دادهها در شبکه بهصورت بستههای کوچک منتقل میشوند و فایروال این بستهها را بر اساس اطلاعاتی مانند آدرس IP مبدأ و مقصد، شماره پورت و نوع پروتکل تحلیل میکند. در صورت تطابق مشخصات بسته با قوانین تعریفشده، اجازه عبور داده میشود و در غیر این صورت، بسته مسدود یا رد خواهد شد. این فرآیند باعث میشود تنها ترافیک مجاز وارد شبکه شود.

تصمیمگیری فایروال بر اساس مجموعهای از قوانین (Rules) و سیاستهای امنیتی (Policies) انجام میشود که توسط مدیر شبکه تعریف میگردند. این قوانین تعیین میکنند چه نوع ترافیکی مجاز، محدود یا کاملاً مسدود باشد. فایروال با مقایسه هر بسته یا جریان ترافیکی با این قوانین، در کسری از ثانیه تصمیم نهایی را اتخاذ میکند. دقت در تعریف و بهروزرسانی این قوانین نقش بسیار مهمی در افزایش سطح امنیت و کارایی فایروال دارد.

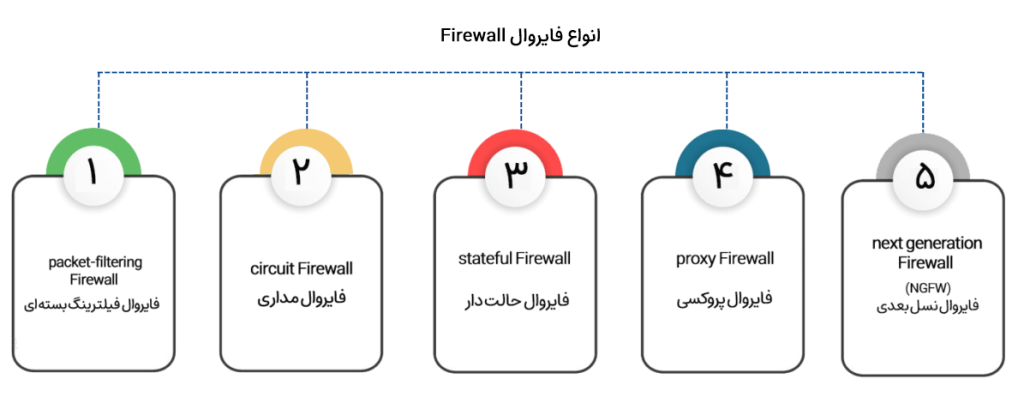

انواع فایروال

با توجه به تنوع تهدیدات سایبری و نیازهای مختلف شبکهها، فایروالها در انواع گوناگونی توسعه یافتهاند که هر کدام ویژگیها و کاربردهای خاص خود را دارند. شناخت انواع فایروال به کاربران و مدیران شبکه کمک میکند تا متناسب با نیازهای امنیتی خود، انتخاب آگاهانهتری داشته باشند.

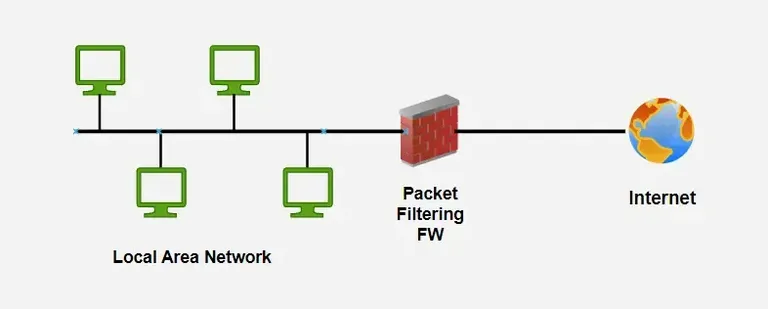

1. فایروال فیلترکننده بسته (Packet Filtering Firewall)

فایروال فیلترکننده بسته سادهترین نوع فایروال است و بر اساس بررسی هدر بستهها تصمیم میگیرد که اجازه عبور بدهد یا خیر. این نوع فایروال آدرس IP، شماره پورت و نوع پروتکل را بررسی میکند و تنها بستههایی که مطابق قوانین شبکه باشند، عبور میکنند.

ویژگیها:

- سریع و سبک

- بررسی سطحی و عدم تحلیل محتوای دادهها

- ارائه امنیت پایه برای شبکه

این فایروال برای محیطهای کوچک و شبکههایی که نیاز به محافظت ابتدایی دارند مناسب است، اما توان مقابله با حملات پیچیده را ندارد.

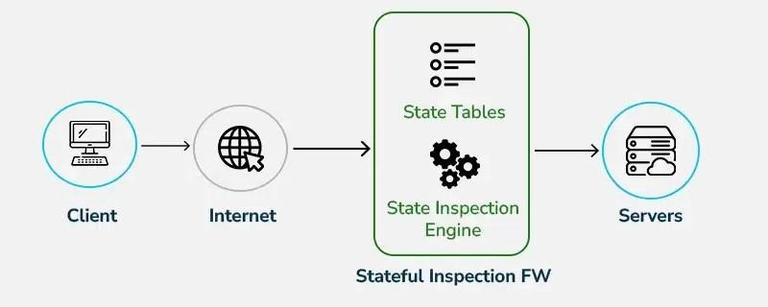

2. فایروال بازرسی وضعیتدار (Stateful Inspection Firewall)

این نوع فایروال، علاوه بر بررسی اطلاعات بستهها، وضعیت ارتباطات شبکه را نیز تحلیل میکند. فایروال وضعیتمند قادر است بفهمد که هر بسته بخشی از یک ارتباط معتبر است یا خیر و تصمیمهای دقیقتری برای عبور یا مسدودسازی بگیرد.

ویژگیها:

- امنیت بیشتر نسبت به فیلتر بستهها

- حفظ جدول وضعیت ارتباطات (State Table)

- جلوگیری از عبور بستههای مشکوک یا غیرمنتظره

فایروالهای Stateful برای شبکههای متوسط و سازمانی مناسب هستند و سطح امنیت بالاتری ارائه میدهند.

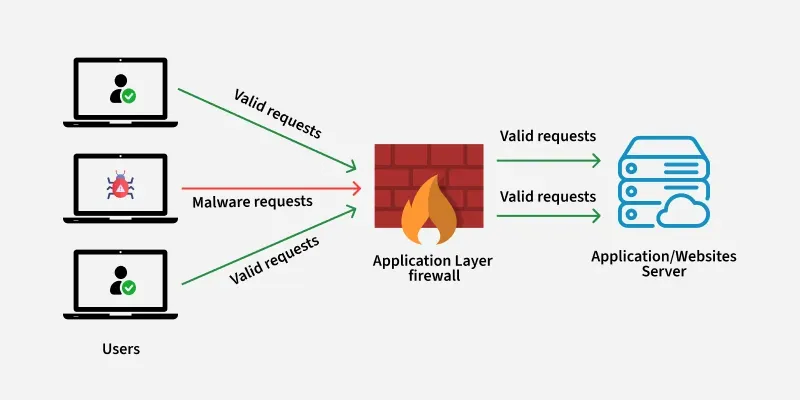

3. فایروال پروکسی / لایه کاربرد (Proxy / Application-Level Firewall)

فایروال پروکسی یا لایه کاربرد بهعنوان یک واسط بین کاربر و سرور مقصد عمل میکند. این فایروال ترافیک را در لایه کاربرد بررسی میکند و میتواند محتواهای مخرب را قبل از رسیدن به کاربر مسدود کند.

ویژگیها:

- بررسی دقیق دادهها در سطح برنامه

- مخفی کردن جزئیات شبکه داخلی

- امکان مسدودسازی محتوای مخرب و کنترل دسترسی برنامهها

این نوع فایروال برای حفاظت از سرویسهای وب و برنامههای حساس بسیار مناسب است.

4. فایروال دروازهای سطح مدار (Circuit-Level Gateway)

این نوع فایروال بیشتر بر اعتبارسنجی ایجاد نشستها (Session Validation) تمرکز دارد، مانند بررسی TCP Handshake، بدون آنکه محتوای دادهها را تحلیل کند.

ویژگیها:

- اطمینان از آغاز جلسات معتبر

- مصرف کم منابع و سرعت بالا

- عدم توانایی شناسایی تهدیدات درون بستهها

فایروالهای Circuit-Level بیشتر برای بهبود عملکرد شبکه در کنار فایروالهای دیگر استفاده میشوند.

5. فایروال نسل بعدی (Next-Generation Firewall – NGFW)

فایروالهای نسل جدید ترکیبی از قابلیتهای فایروال سنتی و امکانات پیشرفته امنیتی هستند. این فایروالها میتوانند ترافیک رمزگذاریشده، بدافزارها و برنامهها را شناسایی و کنترل کنند.

ویژگیها:

- تشخیص نفوذ (Intrusion Prevention)

- فیلترینگ محتوای پیشرفته

- کنترل برنامهها و بررسی ترافیک سطح برنامه

- امکان بررسی ترافیک رمزگذاری شده

NGFW مناسب سازمانها و شبکههای بزرگ است که نیاز به امنیت پیشرفته و چندلایه دارند.

فایروال سختافزاری و نرمافزاری

فایروالها میتوانند به دو شکل اصلی ارائه شوند: سختافزاری و نرمافزاری. هر کدام از این نوع فایروالها ویژگیها، مزایا و محدودیتهای خاص خود را دارند و انتخاب مناسب آنها بستگی به نیاز شبکه و منابع موجود دارد.

فایروال سختافزاری

فایروال سختافزاری یک دستگاه فیزیکی است که بین شبکه داخلی و اینترنت یا شبکههای خارجی قرار میگیرد و وظیفه کنترل و فیلتر کردن ترافیک را بر عهده دارد. این فایروالها معمولاً سرعت پردازش بالایی دارند و میتوانند حجم زیادی از ترافیک را بدون کاهش عملکرد شبکه مدیریت کنند. به همین دلیل، برای سازمانها و شرکتهایی که نیاز به محافظت از شبکههای بزرگ دارند، گزینهای ایدهآل هستند.

مزایا:

- عملکرد بالا و پایدار

- مستقل از سیستمعامل و سرورها

- مناسب شبکههای سازمانی بزرگ

معایب:

- هزینه خرید و نگهداری نسبتاً بالا

- نیاز به تخصص برای پیکربندی و مدیریت

فایروال نرمافزاری

فایروال نرمافزاری معمولاً روی سیستمعامل سرورها یا رایانههای شخصی نصب میشود و ترافیک ورودی و خروجی همان سیستم را کنترل میکند. این فایروالها انعطافپذیری بیشتری دارند و میتوانند به راحتی تنظیم و بهروزرسانی شوند.

مزایا:

- نصب ساده و هزینه کم

- مناسب کاربران خانگی و کسبوکارهای کوچک

- قابلیت سفارشیسازی و ادغام با سایر نرمافزارهای امنیتی

معایب:

- مصرف منابع سیستم و تأثیر بر عملکرد

- توان پردازشی کمتر نسبت به فایروال سختافزاری

نقش فایروال در امنیت شبکه

فایروالها یکی از مهمترین ابزارهای امنیت شبکه هستند و به عنوان خط دفاع اول، از شبکهها و سیستمها در برابر تهدیدات مختلف محافظت میکنند. این ابزار با بررسی دقیق ترافیک شبکه، توانایی شناسایی و جلوگیری از دسترسیهای غیرمجاز را دارد و امنیت زیرساختهای دیجیتال را افزایش میدهد.

جلوگیری از دسترسی غیرمجاز

فایروال با اعمال قوانین امنیتی مشخص، تنها اجازه عبور ترافیک مجاز را میدهد و تلاشهای نفوذگرانه برای دسترسی به شبکه یا سیستمها را مسدود میکند. این قابلیت باعث میشود کاربران و سیستمها در محیطی امنتر فعالیت کنند و دادههای حساس از دسترسی غیرمجاز محافظت شوند.

محافظت در برابر حملات رایج

فایروالها میتوانند بسیاری از حملات شناختهشده را شناسایی و متوقف کنند. از جمله این حملات میتوان به DDoS (حملات انکار سرویس توزیعشده)، Port Scanning (اسکن پورت برای پیدا کردن نقاط آسیبپذیر) و Malware (انتقال بدافزارها) اشاره کرد. این ویژگی باعث میشود زیرساخت شبکه در برابر تهدیدات روزافزون مقاوم شود.

کنترل دسترسی کاربران

با فایروال، مدیران شبکه میتوانند دسترسی کاربران را بر اساس نقش و نیازشان محدود کنند. به عنوان مثال، میتوان دسترسی به سرویسهای خاص یا پورتهای مشخص را برای گروههای مختلف کاربران مجاز یا مسدود کرد. این کنترل دقیق، امنیت داخلی شبکه را تقویت میکند.

مانیتورینگ و ثبت رویدادها (Logging)

فایروالها قابلیت مانیتورینگ و ثبت فعالیتهای شبکه را دارند و میتوانند گزارشی دقیق از ترافیک، تلاشهای نفوذ و رخدادهای امنیتی ارائه دهند. این ویژگی نه تنها در تشخیص حملات و مشکلات امنیتی کمک میکند، بلکه برای تحلیل رفتار شبکه و بهبود سیاستهای امنیتی بسیار مفید است.

محدودیتها و چالشهای فایروال

با وجود نقش حیاتی فایروالها در تأمین امنیت شبکه، این ابزارها نیز محدودیتها و چالشهای خاص خود را دارند. آشنایی با این محدودیتها به مدیران شبکه و کاربران کمک میکند تا انتظار واقعبینانهای از عملکرد فایروال داشته باشند و از ابزارهای مکمل برای افزایش امنیت استفاده کنند.

حملاتی که فایروال قادر به جلوگیری از آنها نیست

فایروالها بیشتر بر کنترل ترافیک و دسترسیها تمرکز دارند و نمیتوانند همه انواع حملات را متوقف کنند. به عنوان مثال، حملات مهندسی اجتماعی، برخی بدافزارهای پیچیده یا تهدیداتی که از کانالهای قانونی عبور میکنند، ممکن است توسط فایروال شناسایی نشوند. بنابراین استفاده از فایروال باید همراه با سایر ابزارهای امنیتی مانند آنتیویروس و سیستمهای تشخیص نفوذ (IDS/IPS) باشد.

پیچیدگی پیکربندی

فایروالها بهویژه در شبکههای بزرگ و سازمانی، نیازمند پیکربندی دقیق و مستمر هستند. تنظیم قوانین و سیاستهای امنیتی به گونهای که هم امنیت حفظ شود و هم عملکرد شبکه دچار مشکل نشود، نیازمند تخصص و تجربه است.

خطاهای انسانی در تعریف قوانین

یکی از چالشهای مهم، خطاهای انسانی در تعریف قوانین و سیاستهای فایروال است. تعیین قوانین نادرست یا تناقضدار میتواند باعث مسدود شدن ترافیک مجاز یا اجازه عبور ترافیک مخرب شود و در نتیجه امنیت شبکه کاهش یابد.

تأثیر بر عملکرد شبکه

برخی فایروالها، بهخصوص فایروالهای نرمافزاری و نسل جدید، ممکن است بخشی از منابع سیستم را مصرف کنند و سرعت شبکه را کاهش دهند. بنابراین لازم است بین امنیت و عملکرد شبکه تعادل برقرار شود و فایروال با ظرفیت مناسب انتخاب و پیکربندی شود.

فایروال و معماریهای امنیتی مدرن

با پیشرفت فناوری و پیچیدهتر شدن تهدیدات سایبری، امنیت شبکهها دیگر تنها به محافظت از مرزهای شبکه محدود نمیشود. فایروالها در معماریهای امنیتی مدرن نقش کلیدی دارند و در کنار دیگر ابزارها، امنیت محیطهای سازمانی و ابری را تضمین میکنند.

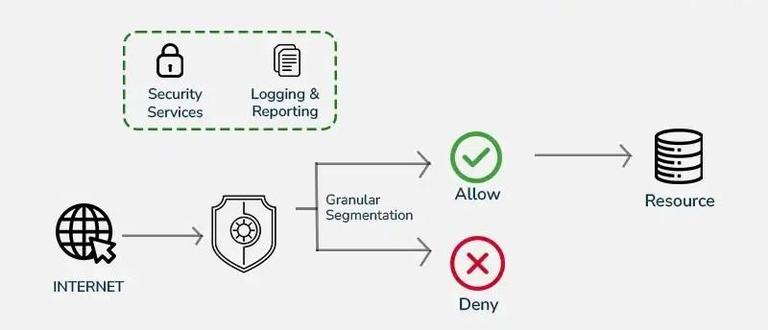

Zero Trust Architecture

در معماری Zero Trust، اصل بر این است که هیچ کاربر، دستگاه یا سرویس حتی داخل شبکه، بهصورت خودکار اعتماد نمیشود. در این مدل، فایروالها نقش مهمی در بررسی و کنترل ترافیک دارند و هر درخواست دسترسی را قبل از اجازه عبور، اعتبارسنجی میکنند. این رویکرد باعث میشود حتی در صورت نفوذ به شبکه، تهدیدات محدود و کنترلشده باقی بمانند.

فایروال در شبکههای سازمانی

در شبکههای سازمانی، فایروالها بهعنوان نقطهی اصلی کنترل دسترسی و مانیتورینگ ترافیک عمل میکنند. آنها میتوانند ترافیک بین بخشهای مختلف شبکه، دفاتر شعب و اینترنت را مدیریت کنند و با اعمال سیاستهای امنیتی، از نفوذ و انتشار تهدیدات جلوگیری کنند. استفاده از فایروال در این محیطها باعث ایجاد لایههای دفاعی چندگانه و محافظت از دادههای حساس سازمان میشود.

نقش فایروال در DevOps و Cloud

با حرکت سازمانها به سمت محیطهای ابری و DevOps، فایروالها نیز باید انعطافپذیری و مقیاسپذیری بیشتری داشته باشند. فایروالهای ابری و نرمافزارمحور میتوانند بهصورت پویا با سرویسها و زیرساختهای DevOps ادغام شوند و امنیت محیطهای توزیعشده و کانتینری را تضمین کنند. این فایروالها علاوه بر حفاظت از شبکه، امکان کنترل دسترسی برنامهها، فیلتر کردن محتوا و مانیتورینگ ترافیک در محیطهای ابری را نیز فراهم میکنند.

مقایسه فایروال با سایر راهکارهای امنیتی

اگرچه فایروال یکی از مهمترین ابزارهای امنیت شبکه است، اما به تنهایی قادر به مقابله با تمام تهدیدات سایبری نیست. شناخت تفاوت آن با سایر راهکارهای امنیتی و نحوه استفاده مکمل آنها، برای مدیران شبکه و کاربران اهمیت زیادی دارد.

فایروال در مقابل IDS و IPS

- IDS (Intrusion Detection System) وظیفه شناسایی فعالیتهای مشکوک و حملات سایبری را دارد و معمولاً تنها هشدار میدهد، اما مانع از عبور ترافیک نمیشود.

- IPS (Intrusion Prevention System) علاوه بر شناسایی، قادر است بهصورت فعال جلوی حملات را بگیرد.

- فایروال بیشتر بر کنترل دسترسی و مدیریت جریان ترافیک شبکه تمرکز دارد. در واقع، فایروال مانع عبور ترافیک غیرمجاز میشود، در حالی که IDS و IPS تهدیدهای در حال عبور را شناسایی و مقابله میکنند.

استفاده همزمان از فایروال و IDS/IPS امنیت شبکه را بهصورت چشمگیری افزایش میدهد.

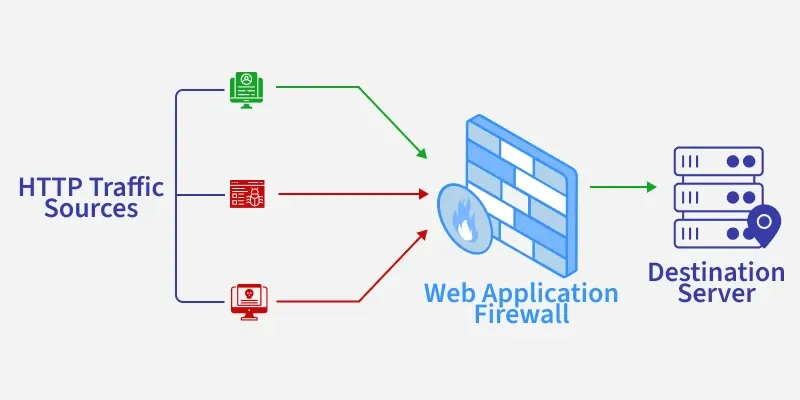

فایروال در مقابل WAF

- WAF (Web Application Firewall) فایروالی است که بهطور تخصصی برای حفاظت از برنامههای وب طراحی شده و قادر است حملاتی مانند SQL Injection و Cross-Site Scripting (XSS) را مسدود کند.

- فایروالهای معمولی شبکه، ترافیک را در سطح شبکه و پورتها کنترل میکنند و توانایی شناسایی حملات خاص برنامههای وب را ندارند.

بنابراین، WAF و فایروال شبکه مکمل یکدیگر هستند و هر دو در محافظت از زیرساختها و برنامهها نقش مهمی ایفا میکنند.

آینده فایروالها

با پیچیدهتر شدن تهدیدات سایبری و گسترش شبکهها و سیستمهای ابری، فایروالها نیز در حال تکامل هستند تا بتوانند امنیت شبکهها را در برابر حملات هوشمند و پیشرفته حفظ کنند. نسل آینده فایروالها با بهرهگیری از فناوریهای نوین، قابلیتهای پیشرفتهتر و انعطاف بیشتری ارائه میدهند.

هوش مصنوعی و یادگیری ماشین در فایروالها

فایروالهای آینده با استفاده از هوش مصنوعی (AI) و یادگیری ماشین (Machine Learning) قادر خواهند بود الگوهای ترافیک شبکه را تحلیل کرده و تهدیدات ناشناخته را شناسایی کنند. این فناوریها امکان تشخیص حملات پیچیده، بدافزارهای جدید و رفتارهای مشکوک را به صورت خودکار فراهم میکنند و نیاز به دخالت مستقیم مدیر شبکه را کاهش میدهند.

فایروالهای مبتنی بر رفتار (Behavior-Based)

در این نوع فایروالها، تمرکز بر تحلیل رفتار کاربران، برنامهها و دستگاهها در شبکه است. فایروالهای مبتنی بر رفتار میتوانند تغییرات غیرمعمول را شناسایی کرده و حملات احتمالی را قبل از وقوع متوقف کنند. این روش، سطح پیشبینیپذیری و امنیت شبکه را افزایش میدهد و نسبت به فایروالهای سنتی، توان مقابله با تهدیدات نوظهور را بهبود میبخشد.

چالشهای آینده امنیت شبکه

با وجود پیشرفت فناوری فایروالها، آینده امنیت شبکه همچنان با چالشهایی روبهرو خواهد بود. افزایش تعداد دستگاهها در اینترنت اشیا (IoT)، مهاجرت گسترده به فضای ابری، حملات پیچیده و استفاده از فناوریهای نوین توسط هکرها، همه باعث میشوند امنیت شبکه به راهکارهای چندلایه، هوشمند و پویا نیاز داشته باشد. فایروالها به عنوان بخشی از این راهکارها باید همگام با تغییرات فناوری و تهدیدات سایبری، بهروزرسانی و تکامل یابند.

نتیجهگیری

فایروالها بهعنوان یکی از اصلیترین ابزارهای امنیت شبکه، نقش حیاتی در حفاظت از اطلاعات، کنترل ترافیک و جلوگیری از دسترسیهای غیرمجاز ایفا میکنند. با شناخت انواع فایروالها، نحوه عملکرد و محدودیتهای آنها، میتوان امنیت شبکهها و سیستمها را بهطور مؤثر افزایش داد. در دنیای دیجیتال امروزی، استفاده از فایروال به همراه سایر راهکارهای امنیتی، مانند IDS/IPS و WAF، ضروری است تا تهدیدات مختلف شناسایی و مدیریت شوند. به همین دلیل، توصیه میشود کاربران و سازمانها با بهکارگیری فایروالهای مناسب، تعریف قوانین دقیق و بهروزرسانی مستمر، امنیت اطلاعات خود را تقویت کرده و از ریسکهای سایبری پیشگیری کنند.

هنوز دیدگاهی ثبت نشده است.